Low Code: The Future of Enterprise Application Development

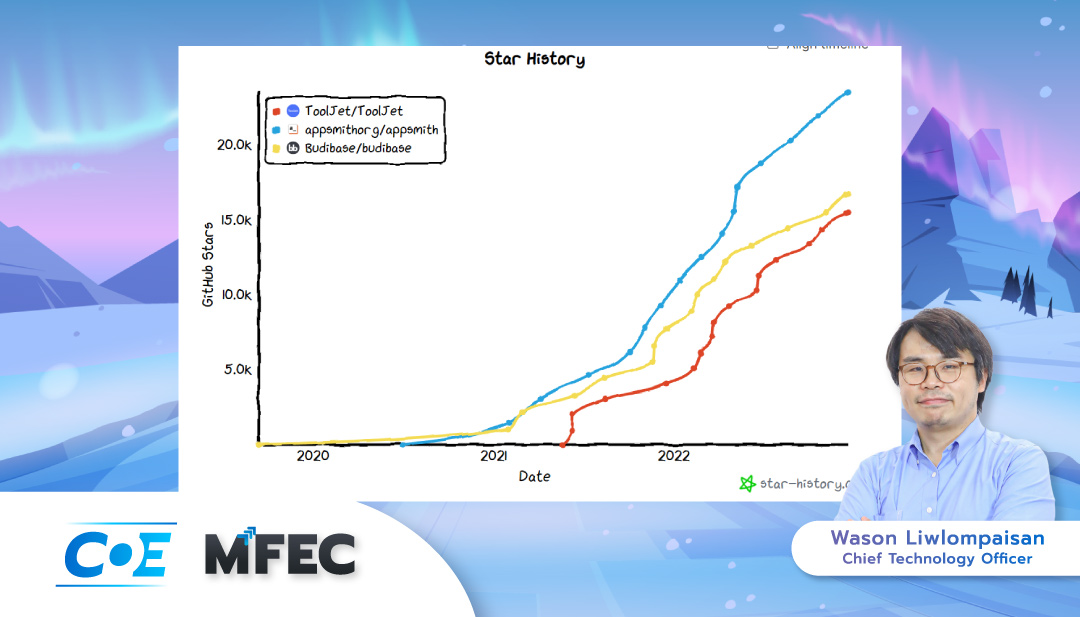

One of the key factors of digital transformation is the automation of processes within the organization. The organization should be able to monitor and process data from any process. Most organizations find software development to be the biggest obstacle, as the process can be time-consuming and does not meet the needs of employees. It also cannot respond immediately to changes in the work process. Low code is a simple approach to application development that has been around for a long time. Microsoft Power Apps, a well-known low-code platform, was launched in 2015. Many enterprise low-code vendors provide services, often by modifying specialized business applications. More recently, some startups like Retool have also developed platforms specifically for low-code application development As a result, many enterprises are starting to invest more in low-code open-source projects such as AppSmith, ToolJet and Budibase, which became mainstream around 2020 to 2022, although they were launched